Fordern Sie weitere Informationen an oder setzen Sie eine Produktdemo auf ›

Fordern Sie weitere Informationen an oder setzen Sie eine Produktdemo auf ›

Fordern Sie weitere Informationen an oder setzen Sie eine Produktdemo auf ›

Fordern Sie weitere Informationen an oder setzen Sie eine Produktdemo auf ›

Fordern Sie weitere Informationen an oder setzen Sie eine Produktdemo auf ›

Fordern Sie weitere Informationen an oder setzen Sie eine Produktdemo auf ›

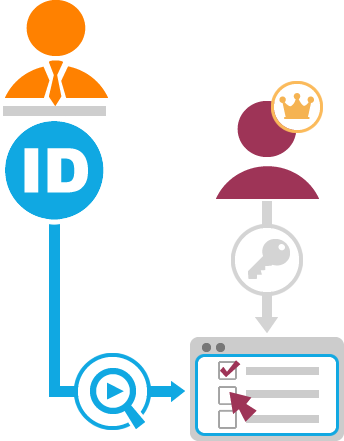

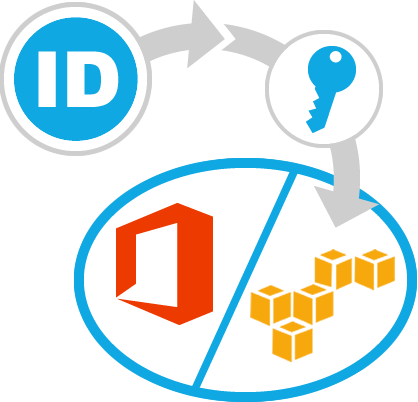

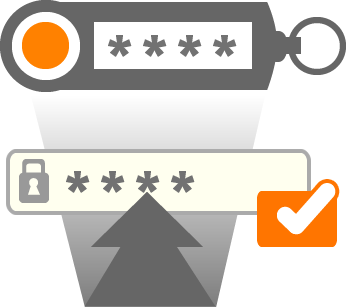

EmpowerID bietet Intelligenz und detaillierte Sichtbarkeit, um den Zugriff auf privilegierte Konten zu verwalten. Mit EmpowerID werden Ihre Systeme kontinuierlich inventarisiert und auf Änderungen überwacht. Eine vollständige Prüfung aller privilegierten Konten und Gruppen zeigt, wo Ihr Risiko liegt und wie auf diese Key Accounts zugegriffen wird und wie diese verwendet werden. Echtzeitwarnungen informieren wichtige Mitarbeiter über kritische Aktivitäten wie privilegierte Kontonutzung, Kennwortänderungen, Sperrungen und Änderungen der sensiblen Gruppenmitgliedschaft. Sicherheitsadmins und -auditoren können auf mobilen Geräten abrufbare Informationen anzeigen oder Berichte abonnieren.

Fordern Sie weitere Informationen an oder setzen Sie eine Produktdemo auf ›