Unternehmensgetriebene Identity Governance

Die Funktionen von EmpowerID für Identitätsverwaltung und Benutzer-Lebenszyklusmanagement reduzieren Zugriffsrisiken und minimieren Vorfälle durch Aufgabentrennungen. Unser einzigartiger visueller Workflow-Ansatz ermöglicht es Unternehmen, eine Identity Governance-Infrastruktur zu erstellen, die auf Geschäftsanforderungen und nicht auf IT-Prozessen basiert. Unser Modell berücksichtigt IT-, Compliance- und Geschäftsaspekte. Durch die Nutzung einer geschäftsfreundlichen Rollenbasis bietet EmpowerID den Benutzern Informationen in einem sinnvollen Kontext an. Dieser Ansatz trägt dazu bei, den Benutzerzugriffsprozess zu vereinfachen und das Design, die Überprüfung und die Zertifizierung von Rollen zu erleichtern.

Weitere Informationen oder eine Demonstration anfordern ›

Governance für alle Ihre System

EmpowerID bietet ein zentrales Identity Warehouse zur Unterstützung der Compliance-Aktivitäten. Das Identity Warehouse unterstützt alle Anwendungen und Verzeichnisse eines Unternehmens, einschließlich derjenigen, die speziell entwickelt wurden. Das Identity Warehouse verwendet ein speziell entwickeltes Datenmodell, das Verzeichnisrechte importiert und inventarisiert. Konnektoren inventarisieren automatisch Benutzer und deren Zugriff für Standardsysteme wie Office 365, Google Apps, Amazon Web Services, SalesForce.com und Exchange-Postfächer, während individuell entwickelte Anwendungen vom EmpowerID Universal Konnektor unterstützt werden können.

Weitere Informationen oder eine Demonstration anfordern ›

Auditieren und Rezertifizieren des Benutzerzugriffs

Der Rezertifizierungsprozess von EmpowerID ermöglicht es Unternehmen, den Benutzerzugriff auf Cloud- und on-premise Anwendungen regelmäßig zu überprüfen und zu validieren. EmpowerID inventarisiert kontinuierlich die meisten Systeme, um ein genaues Bild des Benutzerzugriffs auf kritische Ressourcen zu gewährleisten. Nicht erfasste Systeme können ihre Daten auch periodisch zur Analyse in das Identity Warehouse importieren. Eine integrierte Zugriffsüberprüfungsmaschine verbreitet diese Informationen, so dass es den Auditoren Zeit spart, wenn sie die Zugriffsrechte nach Benutzern überprüfen. Anwender können über eine webbasierte Benutzeroberfläche mit ihrem Desktop oder mobilen Gerät schnell Überprüfungen durchführen, um zu bestätigen oder zu verweigern, dass den von ihnen verwalteten Benutzern ein angemessener Zugriff gewährt wird. Die Funktionalität der Zugriffszertifizierung ist eng mit unserer IT-Warenkorbfunktion integriert, um ein geschlossenes System für Zugriffsanfragen und -überprüfungen bereitzustellen. Die Prüfer können dann schnell feststellen, wie der Zugang gewährt wurde, warum er gewährt wurde und wann er gewährt wurde.

Weitere Informationen oder eine Demonstration anfordern ›

Risikomanagement und -optimierung

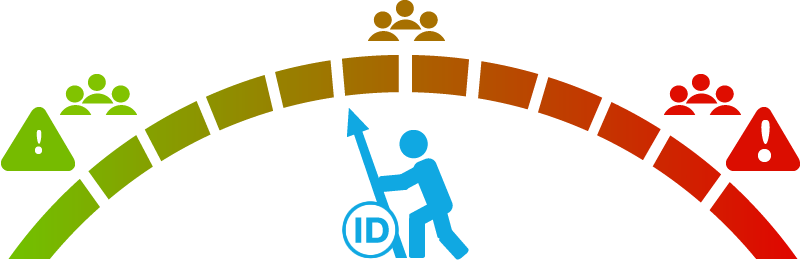

Eine Schlüsselkomponente der Compliance-Bemühungen ist die Quantifizierung und das Management von Risiken. Risiken können nicht vollständig eliminiert werden, ohne den Benutzern den notwendigen Zugang zu verwehren, aber übermäßige Risiken müssen gemessen, verwaltet und gemindert werden. Die Risikomaschine von EmpowerID berechnet einen Risikowert für jede Person, Gruppe und Rolle, basierend auf einer gewichteten Berechnung des Zugriffs, den jeder besitzt. Übermäßiges Risiko oder Ausreißer sprudeln schnell nach oben und sind in Berichten und Dashboard-Ansichten sichtbar. Einmal quantifiziert, kann das Gesamtrisikoprofil eines Unternehmens verwaltet werden, um es im Laufe der Zeit durch aktives Management zu reduzieren. In Richtlinien definierte toxische Zugriffskombinationen können erkannt werden, unabhängig davon, wie der Zugriff gewährt wurde. Diese Verstöße lösen Warnmeldungen aus, die durch Richtlinien zur Behandlung von Ausnahmen korrigiert oder gemildert werden können.

Weitere Informationen oder eine Demonstration anfordern ›

Risikobasierte Analysen, Berichte und Dashboards

EmpowerID bietet Einsicht und detaillierte Transparenz, um die Compliance-Bemühungen eines Unternehmens zu unterstützen. Die Systeme werden kontinuierlich inventarisiert und auf Änderungen überwacht, so dass bei Bedarf über alle Aspekte der Sicherheit berichtet werden kann. Das Identity Warehouse wird zur Drehscheibe für alle Security-Audit-Aktivitäten, da es beantworten kann, wer Zugriff auf was hat, wann der Zugriff gewährt wurde und von wem, und wann der Zugriff zuletzt zertifiziert wurde. Hunderte von integrierten Statistiken, Kennzahlen und Risikobewertungen werden in benutzerfreundlichen Dashboards angezeigt. Dank der sofortigen Transparenz können Benutzer überwachen, wie sich die Umgebung verändert und wo das größte Risiko liegt. Eine große Bibliothek von sofort einsatzbereiten Berichten ermöglicht auch tiefere, geplante Berichte, die mit anderen Interessengruppen geteilt werden können.

Weitere Informationen oder eine Demonstration anfordern ›